Conditions d’accès

Objectifs de la formation

Profils et compétences visés

Débouchés professionnels

Le monde de l’informatique étant en évolution constante, la présente offre de formation en Sécurité Informatique vise les principaux objectifs suivants :

- Former des ingénieurs possédant des compétences avancées en sécurité informatique, leur permettant de protéger les systèmes d’information, les réseaux et les données contre les menaces et les attaques. Les ingénieurs seront capables de concevoir et de mettre en œuvre des solutions de sécurité robustes pour garantir la confidentialité, l’intégrité et la disponibilité des

- À travers cette formation, les étudiants acquerront des connaissances approfondies en cryptographie, en sécurité des réseaux, en sécurité des applications web, en sécurité des systèmes d’exploitation, et en gestion des risques. Ils seront également formés à l’utilisation des outils et des techniques de détection et de réponse aux incidents.

- Former des compétences permettant de développer des politiques et des procédures de sécurité pour les organisations, de réaliser des audits de sécurité, et de conseiller les entreprises sur les meilleures pratiques en matière de sécurité Les ingénieurs en sécurité informatique seront également capables de gérer les incidents de sécurité, de mener des enquêtes sur les violations de sécurité et de mettre en place des plans de reprise après sinistre.

- Des notions académiques approfondies seront enseignées aux étudiants, leur permettant également de poursuivre des études de post-graduation en sécurité informatique, en cybercriminalité ou dans des domaines connexes. Ils seront ainsi préparés à contribuer de manière significative à la recherche et au développement dans le domaine de la sécurité

- Maîtriser les principes et les techniques de la sécurité informatique, y compris la cryptographie, la sécurité des réseaux, et la sécurité des systèmes.

- Savoir évaluer et gérer les risques liés à la sécurité informatique, y compris la mise en place de politiques de sécurité et la gestion des incidents de sécurité.

- Maîtriser les outils et les environnements technologiques actuels pour la sécurité informatique (pare-feu, systèmes de détection d’intrusion, VPN, etc.).

- Savoir concevoir et implémenter des architectures sécurisées pour les systèmes d’information.

- Maîtriser les techniques de sécurisation des applications, y compris les tests d’intrusion et les audits de sécurité.

- Savoir gérer les projets de sécurité informatique, de la planification à l’exécution, en respectant les normes et les meilleures pratiques du secteur.

- Être capable de former et sensibiliser les utilisateurs aux bonnes pratiques de sécurité

- Savoir répondre aux besoins des entreprises en matière de sécurité, en proposant des solutions adaptées et en assurant une veille technologique pour anticiper les nouvelles

- Maîtriser les nouvelles technologies et leur impact sur la sécurité des systèmes d’information de l’entreprise.

- Être capable de travailler en collaboration dans le cadre de projets de sécurité informatique, en utilisant des méthodologies agiles et des techniques de gestion de

Les retombées de cette formation concernent aussi bien le contexte régional que le contexte national au vu des besoins immenses en matière de compétences dans le domaine de la sécurité informatique (à tous les niveaux) pour le secteur économique public et privé. Les débouchés en matière d’employabilité concernent les profils suivants :

- Ingénieur en sécurité informatique,

- Analyste en sécurité informatique,

- Consultant en cybersécurité,

- Auditeur en sécurité informatique,

- Expert en cryptographie,

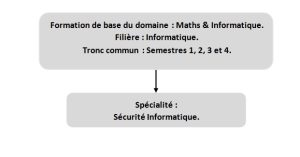

Programme de la formation Ingénieur d’état en Informatique

Spécialité : Sécurité Informatique

Télécharger : Le Canevas

3eme Année

Semestre 5

|

Unités d’Enseignement |

VHS | VH Hebdomadaire |

Coeff. |

Crédits |

Mode d’évaluation | ||||

| 14 Sem. | Cours | TD | TP |

Travail Personnel |

Continu | Examen | |||

| Unité d’Enseignement Fondamentale (UEF) | |||||||||

| UEF51 : | 126h | 3h | 3h | 3h | 6h | 8 | 10 | ||

| Mathematical Tools for Cryptography | 1h30 | 1h30 | 1h30 | 3h | 4 | 6 | 50% | 50% | |

| Operational Research | 1h30 | 1h30 | 1h30 | 3h | 4 | 4 | 50% | 50% | |

| UEF52 : | 105h | 3h | 3h | 1h30 | 6h | 6 | 10 | ||

| Compilation | 1h30 | 1h30 | 1h30 | 3h | 4 | 6 | 50% | 50% | |

| Software Engineering | 1h30 | 1h30 | 3h | 2 | 4 | 40% | 60% | ||

| Unité d’Enseignement Méthodologique (UEM) | |||||||||

| UEM5 : | 84h | 3h | 3h | 6h | 4 | 7 | |||

| Python Programming | 1h30 | 1h30 | 3h | 2 | 4 | 40% | 60% | ||

| Web Development | 1h30 | 1h30 | 3h | 2 | 3 | 40% | 60% | ||

| Unité d’Enseignement Découverte (UED) | |||||||||

| UED5 : | 42h | 1h30 | 1h30 | 3h | 1 | 2 | |||

| Theory of Information and Coding | 1h30 | 1h30 | 3h | 1 | 2 | 100% | |||

| Unité d’Enseignement Transversale (UET) | |||||||||

| UET5 : | 21h | 1h30 | 3h | 1 | 1 | ||||

| Business Intelligence | 1h30 | 3h | 1 | 1 | 100% | ||||

| Total Semestre 5 | 378h | 12h | 7h30 | 7h30 | 24h | 20 | 30 | ||

Semestre 6

|

Unités d’Enseignement |

VHS |

VH Hebdomadaire |

Coeff. |

Crédits |

Mode d’évaluation |

||||

|

14 Sem. |

Cours |

TD |

TP |

Travail Personnel |

Continu |

Examen |

|||

|

Unité d’Enseignement Fondamentale (UEF) |

|

|

|

|

|

||||

|

UEF61 : |

126h |

3h |

3h |

3h |

6h |

7 |

12 |

|

|

|

Advanced Cryptography |

|

1h30 |

1h30 |

1h30 |

3h |

4 |

6 |

50% |

50% |

|

Modeling and Simulation |

|

1h30 |

1h30 |

1h30 |

3h |

3 |

6 |

50% |

50% |

|

UEF62 : |

105h |

3h |

1h30 |

3h |

6h |

6 |

8 |

|

|

|

Cloud Computing |

|

1h30 |

|

1h30 |

3h |

3 |

4 |

40% |

60% |

|

Advanced Databases |

|

1h30 |

1h30 |

1h30 |

3h |

3 |

4 |

50% |

50% |

|

Unité d’Enseignement Méthodologique (UEM) |

|

|

|

|

|

||||

|

UEM6 : |

84h |

3h |

1h30 |

1h30 |

6h |

5 |

7 |

|

|

|

Mobile Development |

|

1h30 |

|

1h30 |

3h |

2 |

3 |

40% |

60% |

|

Digital Signal Processing |

|

1h30 |

1h30 |

1h30 |

3h |

3 |

4 |

50% |

50% |

|

Unité d’Enseignement Découverte (UED) |

|

|

|

|

|

||||

|

UED6 : |

42h |

1h30 |

1h30 |

|

3h |

1 |

2 |

|

|

|

AI Notions and Principles |

|

1h30 |

1h30 |

|

3h |

1 |

2 |

40% |

60% |

|

Unité d’Enseignement Transversale (UET) |

|

|

|

|

|

||||

|

UET6 : |

21h |

1h30 |

|

|

3h |

1 |

1 |

|

|

|

Startup and Professional Development |

|

1h30 |

|

|

3h |

1 |

1 |

|

100% |

|

Total Semestre 6 |

378h |

12h |

7h30 |

7h30 |

24h |

20 |

30 |

|

|

4eme Année

Semestre 7

|

Unités d’Enseignement |

VHS |

VH Hebdomadaire |

Coeff. |

Crédits |

Mode d’évaluation |

||||

|

14 Sem. |

Cours |

TD |

TP |

Travail Personnel |

Continu |

Examen |

|||

|

Unité d’Enseignement Fondamentale (UEF) |

|

|

|

|

|

||||

|

UEF71 : |

126h |

4h30 |

1h30 |

3h |

3h |

7 |

10 |

|

|

|

Advanced Operating Systems |

|

1h30 |

|

1h30 |

3h |

3 |

5 |

40% |

60% |

|

Advanced Networks |

|

3h |

1h30 |

1h30 |

|

4 |

5 |

50% |

50% |

|

UEF72 : |

105h |

3h |

|

4h30 |

6h |

6 |

10 |

40% |

60% |

|

Computer Systems Security |

|

1h30 |

|

3h00 |

3h |

3 |

5 |

40% |

60% |

|

Information and Data Security |

|

1h30 |

|

1h30 |

3h |

3 |

5 |

40% |

60% |

|

Unité d’Enseignement Méthodologique (UEM) |

|

|

|

|

|

||||

|

UEM7 : |

84h |

3h |

1h30 |

1h30 |

6h |

4 |

7 |

|

|

|

Programming by Constraint |

|

1h30 |

1h30 |

|

3h |

2 |

3 |

40% |

60% |

|

Machine Learning, Deep Learning, and Security |

|

1h30 |

|

1h30 |

3h |

2 |

4 |

40% |

60% |

|

Unité d’Enseignement Découverte (UED) |

|

|

|

|

|

||||

|

UED7 : |

42h |

1h30 |

|

1h30 |

3h |

2 |

2 |

|

|

|

Malwares Analysis |

|

1h30 |

|

1h30 |

3h |

2 |

2 |

40% |

60% |

|

Unité d’Enseignement Transversale (UET) |

|

|

|

|

|

||||

|

UET7 : |

21h |

1h30 |

|

|

1h30 |

1 |

1 |

|

|

|

Critical Thinking and Creativity Skills |

|

1h30 |

|

|

1h30 |

1 |

1 |

|

100% |

|

Total Semestre 7 |

378h |

13h30 |

3h |

10h30 |

19h30 |

20 |

30 |

|

|

Semestre 8

|

Unités d’Enseignement |

VHS |

VH Hebdomadaire |

Coeff. |

Crédits |

Mode d’évaluation |

||||

|

14 Sem. |

Cours |

TD |

TP |

Travail Personnel |

Continu |

Examen |

|||

|

Unité d’Enseignement Fondamentale (UEF) |

|

|

|

|

|

||||

|

UEF81 : |

84h |

3h |

|

3h |

6h |

6 |

10 |

|

|

|

Operating Systems Security |

|

1h30 |

|

1h30 |

3h |

3 |

5 |

40% |

60% |

|

Cybersecurity |

|

1h30 |

|

1h30 |

3h |

3 |

5 |

40% |

60% |

|

UEF82 : |

126h |

3h |

1h30 |

4h30 |

6h |

7 |

10 |

|

|

|

Network Security |

|

1h30 |

1h30 |

1h30 |

3h |

4 |

5 |

50% |

50% |

|

Wireless and Mobile Network Security |

|

1h30 |

|

3h00 |

3h |

3 |

5 |

40% |

60% |

|

Unité d’Enseignement Méthodologique (UEM) |

|

|

|

|

|

||||

|

UEM8 : |

105h |

3h |

1h30 |

3h |

6h |

3 |

5 |

|

|

|

Identity & Access Management |

|

1h30 |

|

1h30 |

3h |

1 |

2 |

40% |

60% |

|

Secure Software Development |

|

1h30 |

1h30 |

1h30 |

3h |

2 |

3 |

50% |

50% |

|

Unité d’Enseignement Découverte (UED) |

|

|

|

|

|

|

|

|

|

|

UED8 : |

21h |

1h30 |

|

|

3h |

1 |

1 |

|

|

|

Innovation and Entrepreneurship |

|

1h30 |

|

|

3h |

1 |

1 |

|

100% |

|

Unité d’Enseignement Transversale (UET) |

|

|

|

|

|

|

|

|

|

|

UET8 : |

42h |

|

|

3h |

3h |

3 |

4 |

|

|

|

Multidisciplinary Project |

|

|

|

3h |

3h |

3 |

4 |

100% Soutenance |

|

|

Total Semestre 8 |

378h |

10h30 |

3h |

13h30 |

21h |

20 |

30 |

|

|

5eme Année

Semestre 9

|

Unités d’Enseignement |

VHS |

VH Hebdomadaire |

Coeff. |

Crédits |

Mode d’évaluation |

||||

|

14 Sem. |

Cours |

TD |

TP |

Travail Personnel |

Continu |

Examen |

|||

|

Unité d’Enseignement Fondamentale (UEF) |

|

|

|

|

|

||||

|

UEF9 : |

126 |

4h30 |

|

4h30 |

9h |

11 |

18 |

|

|

|

Web and mobile application security |

|

1h30 |

|

1h30 |

3h |

4 |

6 |

40% |

60% |

|

Embedded Systems Security |

|

1h30 |

|

1h30 |

3h |

4 |

6 |

40% |

60% |

|

Digital Forensics |

|

1h30 |

|

1h30 |

3h |

3 |

6 |

40% |

60% |

|

Unité d’Enseignement Méthodologique (UEM) |

|

|

|

|

|

||||

|

UEM9 : |

84h |

3h |

|

3h |

6h |

5 |

8 |

|

|

|

DevOps |

|

1h30 |

|

1h30 |

3h |

3 |

5 |

40% |

60% |

|

Ethical Hacking |

|

1h30 |

|

1h30 |

3h |

2 |

3 |

40% |

60% |

|

Unité d’Enseignement Découverte (UED) |

|

|

|

|

|

||||

|

UED9 : |

63h |

3h |

1h30 |

|

3h |

3 |

3 |

|

|

|

Project Management |

|

1h30 |

1h30 |

|

3h |

2 |

2 |

40% |

60% |

|

Emerging Security Technologies |

|

1h30 |

|

|

3h |

1 |

1 |

|

100% |

|

Unité d’Enseignement Transversale (UET) |

|

|

|

|

|

||||

|

UET9 : |

21h |

1h30 |

|

|

3h |

1 |

1 |

|

|

|

Academic Communication and Research |

|

1h30 |

|

|

3h |

1 |

1 |

|

100% |

|

Total Semestre 9 |

294h |

10h30 |

1h30 |

7h30 |

21h |

20 |

30 |

|

|

Semestre 10

Domaine : Mathématiques et Informatique.

Filière : Informatique.

Spécialité : Sécurité Informatique.

Sujet de recherche ou stage en entreprise sanctionné par un mémoire et une soutenance. L’attribution des sujets doit se faire au début de l’année (Octobre).

|

|

VHS |

Coeff. |

Crédit |

|

Travail personnel |

|

|

|

|

Stage en entreprise |

|

|

|

|

Séminaires |

125h |

06 |

10 |

|

Autres (Mémoire) |

250h |

14 |

20 |

|

Total Semestre 10 |

375h |

20 |

30 |